Zgłoszenie narodzin dziecka, wyrobienie paszportu czy dowodu, rejestracja samochodu, uzyskanie pozwolenia na budowę domu, otwarcie lub zamknięcie działalności gospodarczej, uzyskanie zasiłku, złożenie rozliczenia podatkowego – jest wiele spraw, które mogą sprowadzić nas do urzędu albo sprawić, że urzędnicy zainteresują się nami i przypomną o obowiązkach wobec państwa. Dla dużej grupy osób instytucja państwowa lub samorządowa jest natomiast miejscem pracy i dlatego ich działania poddane są kontroli.

Instytucje publiczne mają do dyspozycji wiele narzędzi służących usprawnieniu zarządzania, wykrywaniu różnego rodzaju nieprawidłowości, kontroli zachowania przebywających na jej terenie osób, które jednocześnie zbierają wiele szczegółowych informacji zarówno na temat zatrudnionych osób, jak i szerokiej rzeszy obywateli. Jakie są to narzędzia, jakie informacje zbierają, jak są one wykorzystywane oraz jakie może to mieć konsekwencje dla każdego z nas – odpowiedzi na te pytania można znaleźć w drugiej części przewodnika.

BUDYNEK POD KONTROLĄ

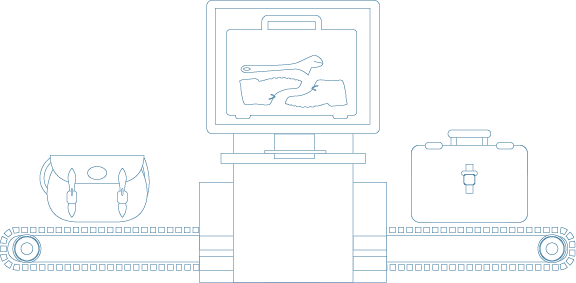

Przekraczając próg urzędu, wkraczamy w przestrzeń poddaną ściślejszej kontroli. Do niektórych instytucji osoby z zewnątrz mogą wejść tylko pod ścisłymi warunkami, na przykład na zaproszenie, po wylegitymowaniu się, otrzymaniu przepustki, sprawdzeniu bagażu czy przejściu przez wykrywacz metalu. W urzędach, które przyjmują interesantów, te bariery są siłą rzeczy bardziej ograniczone. Ale w środku z pewnością napotkamy kolejne narzędzia nadzoru, choćby kamery monitoringu.

Dostęp ograniczony

Jednym z popularniejszych elementów instytucjonalnego krajobrazu stały się systemy służące zautomatyzowanej identyfikacji i kontroli wchodzących – czyli różnego rodzaju karty i bramki. Podmioty publiczne starają się na tym polu nie odstawać od prywatnych. Z zebranych przez Fundację Panoptykon dzięki wnioskom o udostępnienie informacji publicznej danych wynika, że na poziomie centralnym korzystanie z takich systemów kontroli dostępu jest właściwie standardem. Bardziej podzielone w swoich praktykach były samorządy i lokalne oddziały instytucji, na przykład Narodowego Funduszu Zdrowia (NFZ).

Działanie systemów kontroli dostępu opiera się na porównaniu danych zapisanych na przykład na karcie z tymi zgromadzonymi w bazie. Zdarza się, że nie wymagają one identyfikacji wchodzących osób – wówczas karty działają podobnie jak zwykłe klucze, tylko w formie elektronicznej. To jednak mało popularne rozwiązanie. Zazwyczaj kontrola wejść polega na weryfikacji tożsamości pracowników (rzadziej gości).

Systemy dostępu na bieżąco gromadzą różne informacje: przede wszystkim godziny wejść i wyjść do budynku lub konkretnego pomieszczenia, ale też na przykład informacje o przypisaniu gościa do osoby odwiedzanej. Z tego względu wykorzystywane są nie tylko do weryfikacji tożsamości wchodzących i ograniczenia możliwości wejścia przez osoby nieuprawnione, ale także do mierzenia czasu pracy. Dzięki temu możliwa jest rezygnacja z podpisywania papierowych list obecności. Do tego na podstawie historii logowań odczytanych z rejestratorów program dokonuje analizy obecności oraz wyliczenia całkowitego przepracowanego czasu wraz z wyszczególnieniem okresów składkowych, nadgodzin, pracy w nocy, delegacji, urlopów itp.

W przypadku instytucji zatrudniających bardzo wiele osób może to być realne ułatwienie. Jednak również mniejsze podmioty decydują się na takie rozwiązania, zwłaszcza że producenci systemów kontroli wejść reklamują je jako narzędzie niosące dodatkowe korzyści. Jak pisze na swoje stronie Unicard – jedna z częściej wybieranych przez badane instytucje firm – „System Rejestracji Czasu Pracy przede wszystkim generuje oszczędności. Dyscyplinując pracowników, pozwala obniżyć koszty pracy i zapobiegać nadużyciom”. W podobnym tonie zachwala swoje usługi inna popularna polska firma – Roger.

Na rynku działa bardzo wielu producentów i dystrybutorów systemów kontroli dostępu, trafiających powszechnie zarówno do instytucji publicznych, jak i podmiotów prywatnych. Często są to firmy, które specjalizują się również w produkcji i sprzedaży systemów monitoringu wizyjnego. Koszt nabycia systemu w praktyce waha się zazwyczaj od kilkunastu do kilkuset tysięcy złotych, przy czym rozwiązania wykorzystywane w instytucjach centralnych są zazwyczaj droższe niż te, z których korzystają samorządy. Ceny najbardziej zaawansowanych systemów sięgały kilku milionów złotych: prawie 1 mln zł za swój system zapłaciło Ministerstwo Sprawiedliwości, a Narodowy Bank Polski (NBP) – ponad 7 mln zł. W części przypadków (na przykład NBP) przyjęcie konkretnych rozwiązań było związane z charakterem instytucji i wymogami prawnymi dotyczącymi ich działania, w innych było autonomiczną decyzją kierownictwa.

Odcisk palca, proszę

Najpopularniejszym identyfikatorem w systemie kontroli dostępu jest karta, zazwyczaj działająca w technologii zbliżeniowej. Coraz częściej zdarza się jednak, że instytucje decydują się na weryfikację tożsamości w oparciu o dane biometryczne, na przykład odcisk palca.

Dane biometryczne to informacje związane z ciałem człowieka, które odróżniają każdego z nas od innych i dlatego mogą być wykorzystywane do identyfikacji. Poza odciskami palców należą do nich na przykład: obraz tęczówki, obraz układu krwionośnego dłoni, geometria twarzy, głos czy sposób poruszania się. Tradycyjnie biometria przywodziła na myśl postępowanie karne: zbieranie odcisków palców przestępców i zabezpieczanie innych śladów, które pozostały na miejscu popełnienia przestępstwa. Dzisiaj firmy rozwijające ten rodzaj technologii dbają o to, by kojarzyła się z czymś nowoczesnym i zaawansowanym technicznie.

Niepowtarzalny charakter danych biometrycznych ma – przynajmniej w teorii – pozwalać na nieomylną identyfikację konkretnej osoby. W praktyce z tą nieomylnością bywa różnie i to nie ona decyduje o rozwoju biometrycznej technologii. Kluczowym argumentem jest cena i wygoda. Technologia biometryczna nie wymaga zapamiętywania haseł ani wydawania dużej grupie osób kart, które trzeba uzupełniać, a z czasem wymieniać. Nośnikiem informacji jest ludzkie ciało. Wpływa to na wzrastającą popularność biometrii i jej coraz powszechniejsze wykorzystanie – także w codziennym życiu (na przykład w laptopach czy tabletach).

Każdy, kto udostepnia swoje dane biometryczne, oddaje innym informacje o sobie i właściwie traci nad nimi kontrolę. Jeśli takie dane wyciekną, trudno zastosować prostą receptę w postaci wymiany karty czy hasła.

Coraz szersze wykorzystanie technologii biometrycznej ma niestety również swoją ciemną stronę – ingerencję w prywatność. Każdy, kto udostępnia swoje dane biometryczne, oddaje innym informacje o sobie i właściwie traci nad nimi kontrolę. Jeśli takie dane wyciekną, trudno zastosować prostą receptę w postaci wymiany karty czy hasła. Właśnie dlatego korzystanie z danych biometrycznych powinno być traktowane jako ostateczność: nie należy po nie sięgać wówczas, kiedy można wykorzystać inne środki. Zgodnie z orzecznictwem sądów administracyjnych zgoda pracowników nie może być wystarczającą podstawą do wdrożenia takich rozwiązań w miejscu pracy, ponieważ – ze względu na zależność od pracodawcy – ich decyzję trudno uznać za w pełni dobrowolną.

Z zebranych przez Fundację Panoptykon informacji wynika, że system dostępu oparty na danych biometrycznych wykorzystują m.in. NBP i śląski NFZ. O ile w przypadku NBP można doszukać się uzasadnienia dla przyjęcia takiego rozwiązania, o tyle decyzja drugiej instytucji budzi wątpliwości, zwłaszcza że inne oddziały NFZ radzą sobie bez takich narzędzi.

Zupełnym kuriozum wydaje się wykorzystanie rozwiązań biometrycznych na Wojskowej Akademii Technicznej. Uczelnia zamówiła taki system do rejestracji wydawanych w stołówce posiłków oraz do głosowania w akademickim senacie. Uczelnia techniczna zapewne chce iść z duchem czasu, trudno jednak nie zadać sobie pytania, czy trzeba sięgać aż po takie środki, żeby ktoś nie pobrał podwójnej porcji zupy.

Nie słychać nic o tym, by pomysły władz Wojskowej Akademii Technicznej spotkały się z negatywnym odzewem. Może dlatego, że – przynajmniej na razie – korzystanie z biometrii nie jest tam obowiązkowe. Zdarza się jednak, że pobieranie danych biometrycznych budzi większe emocje. Przeciwko rozwiązaniom opartym na zbieraniu odcisków palców protestowali na przykład jakiś czas temu lekarze w szpitalach we Wrocławiu i w Jaworznie.

Inne – nieoparte na biometrii – automatyczne systemy kontroli dostępu wrosły już jednak w codzienność wielu instytucji i zazwyczaj nie wzbudzają kontrowersji. Zdarzają się jednak wyjątki. Na przykład wykładowcy Politechniki Opolskiej uznali zautomatyzowany system kontroli wejść wdrażany na ich uczelni za uwłaczający ich godności. I dopięli swego. Władze zrezygnowały z inicjatywy i wróciły do papierowych list obecności.

Ściany mają oczy i uszy

W urzędach, podobnie jak w wielu innych miejscach, trudno nie napotkać szklanego oka obserwującego przebywające w nich osoby. Monitoring jest rozwiązaniem standardowo wykorzystywanym w wielu publicznych instytucjach. Kamery umieszczane są zarówno na zewnątrz, jak i wewnątrz budynków. W części instytucji obejmują swoim zasięgiem przede wszystkim korytarze, w innych przestrzeń, do której mają dostęp głównie pracownicy, w jeszcze innych – miejsca, w których obsługiwani są interesanci.

Brak regulacji prawnej sprawia, że monitoring wymyka się zasadom i jest wykorzystywany w sposób bardzo dowolny. Tymczasem jest to narzędzie, które ingeruje w prywatność obserwowanych osób. Dlatego w teorii każda instytucja publiczna, która chce z niego korzystać, powinna mieć do tego szczegółową podstawę prawną w postaci ustawy. W praktyce taka podstawa nie jest oczywista, a instytucje często w ogóle nie zawracają sobie tym głowy.

Fundacja Panoptykon pod lupę wzięła oddziały Zakładu Ubezpieczeń Społecznych (ZUS) i Narodowego Funduszu Zdrowia. Na pytanie o podstawę prawną korzystania z kamer monitoringu odpowiedziały one rozmaicie. Najwięcej placówek powołało się na ustawę o ochronie osób i mienia, pozostałe – na ustawę o ochronie danych osobowych, rozporządzenie w sprawie środków bezpieczeństwa fizycznego informacji niejawnych, regulacje wewnętrzne, normy techniczne korzystania z monitoringu, a nawet umowę z firmą ochroniarską. Trzy oddziały z rozbrajającą szczerością przyznały, że w ogóle nie mają podstaw prawnych do korzystania z kamer.

Niejednoznacznie prezentowały się też odpowiedzi na pytanie, czy systemy są zgodne z wymogami ustawy o ochronie danych osobowych. Większość badanych instytucji zadeklarowała taką zgodność (niestety, trudno ocenić, czy jest tak w istocie). Wyłamały się z tego jednak trzy oddziały NFZ (warmińsko-mazurski, podlaski i wielkopolski): dwa pierwsze, przyznając, że ich systemy monitoringu wymogów ustawy nie spełniają, a trzeci – przekonując, że nie jest to konieczne.

Podobnie jak w przypadku większości zastosowań monitoringu, również w przypadku jego wykorzystania w urzędach cele nie są jasne i precyzyjnie sformułowane. Może to być szeroko pojęta ochrona mienia przed kradzieżą bądź zniszczeniem czy też kontrola pracowników. Oprócz tego pytane instytucje wskazywały na potrzebę rozstrzygania sporów z interesantami czy tak prozaiczne kwestie jak zniżki na ubezpieczenie. Niestety, nikt właściwie nie bada, jak ten sprzęt wykorzystywany jest w praktyce i czy potencjalne korzyści równoważą koszty: zarówno finansowe, jak i związane z ingerencją w prywatność obserwowanych osób.

Instalacja kamer do obserwacji procesu przeliczania i sortowania banknotów w NBP wydaje się mieć mocne uzasadnienie. Ale czy takie narzędzia są niezbędne również w małym urzędzie?

Ocena systemów monitoringu montowanych w instytucjach publicznych zależy od sytuacji. Instalacja kamer do obserwacji procesu przeliczania i sortowania banknotów w NBP wydaje się mieć mocne uzasadnienie. Ale czy takie Dowiedz się więcejnarzędzia są niezbędne również w małym urzędzie? Czy rzeczywiście nie można się już dzisiaj obejść bez obserwowania każdego ruchu pracowników i interesantów?

Ze szczególnie kontrowersyjną praktyką można spotkać się w małopolskim i świętokrzyskim oddziale NFZ. Instytucje te w przestrzeni przeznaczonej do obsługi interesantów rejestrują Dowiedz się więcejnie tylko obraz, ale również dźwięk. Stanowi to bardzo głęboką ingerencję w prywatność przebywających tam osób, zwłaszcza że mogą one omawiać wrażliwe kwestie. Inne oddziały NFZ obywają się bez takiego rozwiązania, więc decyzja podjęta przez władze tych dwóch placówek budzi tym poważniejsze wątpliwości.

Co gorsza, nie jest nawet jasne, czy wszyscy interesanci zdają sobie sprawę z tego, że ich rozmowy są nagrywane. Obie instytucje informują wprawdzie o tym za pomocą tablic, ale tylko placówka w Kielcach wyraźnie zwraca uwagę na nagrywanie dźwięku. W budynku w Krakowie można jedynie trafić na napis: „Obiekt monitorowany”, choć w odpowiedzi na Dowiedz się więcejinterwencję Fundacji Panoptykon władze oddziału zapewniły, że zadbają o bardziej wyczerpującą informację.

URZĄD MÓWI: SPRAWDZAM

Od lat polska administracja podążą ścieżką informatyzacji. W założeniu ma ona nie tylko usprawnić pracę urzędników, ale też ułatwić życie interesantom i w dłuższej perspektywie ograniczyć koszty działania instytucji. Ma być szybciej, sprawniej, bez zbędnej „papierologii” i przez Internet. A bywa rozmaicie. Gigantyczne projekty są nie tylko trudne do sprawnego wdrożenia, ale również – ze względu na ogromne pieniądze wchodzące w grę – narażone na korupcję i uwikłanie w różne, nie zawsze jasne interesy.

Informacja w rękach państwa

Szczególne wyzwania są związane z faktem integrowania, często na poziomie centralnym, wielu danych o obywatelach oraz z bezpieczeństwem gromadzonych informacji. Co istotne, impulsem do tworzenia takich systemów i ich ważnym elementem jest potrzeba kontrolowania obywateli – tego, czy wypełniają swoje obowiązki wobec państwa, czy nie próbują go oszukać itp.

Dobrym przykładem jest system Emp@tia, który służy informatyzacji przyznawania i dystrybucji świadczeń przez pomoc społeczną. Jego stworzenie kosztowało około 45 mln zł. W bazie danych przetwarzane są informacje dotyczące kilku milionów osób z niepełnosprawnościami i innych uprawnionych do pobierania zasiłków. Ważną funkcją jest weryfikacja, czy ktoś nie pobiera należnych świadczeń więcej niż raz, w kilku różnych miejscach. Emp@tię będą miały okazję lepiej poznać również osoby niekorzystające na co dzień z pomocy społecznej. System jest bowiem wykorzystywany do dystrybuowania wsparcia dla rodzin objętych programem „Rodzina 500+”.

Systemy gromadzenia i przetwarzania informacji coraz częściej opierają się na różnego rodzaju danych biometrycznych (szerzej była o nich mowa wyżej). W Unii Europejskiej są one wykorzystywane na przykład do kontroli granic. Odciski palców osób ubiegających się o wizę albo status uchodźcy i nielegalnie przekraczających granice gromadzone są odpowiednio w systemach VIS oraz Eurodac. Do tego potrzebne są nie tylko określone systemy komputerowe, ale również czytniki linii papilarnych kupowane przez Straż Graniczną i Ministerstwo Spraw Zagranicznych. Wraz z biometrycznym obrazem twarzy odciski palców są również wykorzystywane w paszportach wydawanych przez państwa członkowskie Unii Europejskiej.

Instytucje lokalne nie chcą pozostać w tyle. Jakiś czas temu władze Łomży postanowiły, że miasto to jako pierwsze w Polsce będzie wykorzystywać technologię biometryczną w usługach publicznych. W ramach projektu „Biometryczna Łomża” miała zostać stworzona platforma usług publicznych, dzięki której mieszkańcy mieli uzyskać dostęp – za pomocą skanu układu krwionośnego palców dłoni – do różnych usług publicznych, na przykład komunikacji miejskiej, usług Miejskiego Ośrodka Sportu i Rekreacji czy zasiłków. Ostatecznie jednak ambitna inicjatywa zatrzymała się na ogłoszeniu przez prezydenta enigmatycznego listu intencyjnego oraz na kilku spotkaniach informacyjnych.

Nieco dalej w swoich planach zawędrowało Ministerstwo Finansów, które pracowało nad Dowiedz się więcejwdrożeniem głosowej weryfikacji tożsamości jako elementu Systemu Informacji Telefonicznej, który zastąpić miał dotychczasowy system udzielania informacji podatkowej. Przyjęcie takiego rozwiązania miało usprawnić działanie systemu. Dzięki niemu osoby, które dobrowolnie (jak podkreślało Ministerstwo) zdecydują się na zapisanie w oddzielnej bazie matematycznych macierzy wzorca głosu (tzw. voiceprint), nie będą musiały podawać dodatkowych informacji, by uzyskać dostęp do indywidualnych danych umieszczonych na koncie podatnika. Wątpliwości dotyczące braku podstawy prawnej sprawiły jednak, że w 2015 r. Ministerstwo zdecydowało się Dowiedz się więcejzawiesić wdrażanie nowego systemu i jedynie testowo wykorzystywać możliwość głosowej weryfikacji tożsamości dzwoniącej osoby względem pracowników administracji podatkowej. Trudno jednak przewidzieć, jakie w rzeczywistości będą dalsze losy projektu.

Wróżenie z danych

Na szczególną uwagę zasługują narzędzia wykorzystujące algorytmy do wyłapywania różnego rodzaju nieprawidłowości, na przykład podejrzanych transakcji czy niezapłaconych podatków. Podstawą funkcjonowania takich programów jest traktowanie wszystkich obywateli jak podejrzanych – po to, by namierzyć nieliczne osoby, które rzeczywiście dopuszczają się nadużyć. Szczegółowa logika działania (co konkretnie decyduje o tym, że dana osoba zostanie uznana za podejrzaną), jak w przypadku większości systemów służących profilowaniu, pozostaje niewiadomą.

Sposób działania jest podobny jak przy analizowaniu przez policję i inne służby informacji publikowanych w Internecie czy pobieranych z sieci telekomunikacyjnej (mowa o tym szerzej w trzecim rozdziale). W tym przypadku jednak źródłem wiedzy są przede wszystkim informacje dostępne w licznych bazach danych, do których mają dostęp instytucje publiczne.

Systemem śledzenia podejrzanych transakcji dysponuje Generalny Inspektor Informacji Finansowej (GIIF). Otrzymuje on od szerokiej grupy zobowiązanych do tego podmiotów (na przykład banków, domów maklerskich, zakładów ubezpieczeń, innych przedsiębiorstw, adwokatów, radców prawnych i notariuszy, fundacji i stowarzyszeń) informacje o transakcjach przekraczających 15 tys. euro oraz o tzw. transakcjach podejrzanych, czyli takich, które potencjalnie mogą mieć związek z praniem brudnych pieniędzy lub finansowaniem terroryzmu. W 2014 r. GIIF otrzymał zgłoszenia blisko 28 mln transakcji pierwszego rodzaju oraz ponad 3,6 tys. zawiadomień o transakcjach drugiego rodzaju, co oznacza, że został wprost zasypany danymi. Na podstawie informacji namierzonych w tym stogu siana GIIF przekazał 170 zawiadomień o popełnieniu przestępstwa, zablokował 283 rachunki bankowe, skierował 1531 powiadomień do organów kontroli skarbowej oraz kilkaset do innych instytucji i służb.

Komputerowe algorytmy mają w przyszłości pomagać namierzać oszustów podatkowych.

Komputerowe algorytmy mają w przyszłości pomagać Dowiedz się więcejnamierzać oszustów podatkowych. Na początku lutego 2016 r. Ministerstwo Finansów przedstawiło projekt ustawy zakładającej powołanie spółki celowej, która ma przygotować rozwiązania informatyczne dla administracji podatkowej. Nowe narzędzia służyć mają analizie prawdopodobieństwa występowania naruszeń prawa podatkowego w oparciu o dane o podatnikach z systemów teleinformatycznych ministra finansów, organów administracji podatkowej i kontroli skarbowej. Skuteczna egzekucja podatków jest ważna, jednak wybrana metoda budzi wątpliwości. Choć algorytm ma tylko typować podejrzanych, a nie rozstrzygać o ich winie, warto mieć świadomość, że już sama decyzja o przeprowadzeniu u danego podatnika kontroli może mieć dla niego poważne konsekwencje.

Wyzwania związane z wykorzystaniem danych o obywatelach przez instytucje publiczne będą się prawdopodobnie pogłębiać. Ma to związek nie tylko z rozwojem nowych technologii, zaplecza informatycznego państwa czy tworzeniem kolejnych baz danych, w których gromadzone są informacje o obywatelach, ale również ze zmianą w ustawie o ochronie danych osobowych, która została wprowadzona na ostatniej prostej prac nad programem „Rodzina 500+”. Zgodnie z nią rozmaite instytucje państwowe – od służb specjalnych, przez organy centralne, po urzędy pomocy społecznej – „uważa się za jednego administratora danych, jeżeli przetwarzanie danych służy temu samemu interesowi publicznemu”.

Zgodnie z uzasadnieniem projektu chodzi o to, by instytucje z obszaru rynku pracy i polityki społecznej mogły łatwiej wymieniać się danymi, nieskrępowane przez ustawę o ochronie danych osobowych czy brak odpowiednich uregulowań. Proponowane rozwiązanie dotyczy jednak wszystkich instytucji państwowych i wszystkich obywateli, a pojęcie „tego samego interesu publicznego” jest bardzo pojemne. I rodzi ryzyko, że różne podmioty będą mogły swobodnie wymieniać się informacjami na temat obywateli i wykorzystywać je do swoich celów, a osoby, których to dotyczy, nawet się o tym nie dowiedzą.

Kursorem po mapie

Do kontrolowania obywateli przez instytucje publiczne mogą być wykorzystywane narzędzia stworzone pierwotnie w zupełnie innym celu. Dobrym przykładem są ortofotomapy, czyli popularny dziś rodzaj mapy, z której korzystać można również w Internecie. Składają się one z wielu zdjęć satelitarnych lub lotniczych, przetworzonych i wkomponowanych w układ geodezyjny. Pierwotnie ortofotomapy używane były przede wszystkim do planowania przestrzennego. Z czasem pojawiały się pomysły na ich wykorzystanie w inny sposób.

Analiza danych z ortofotomapy może być pierwszym krokiem do weryfikacji, czy ktoś nie uchyla się od płacenia podatku od nieruchomości.

Spośród urzędów z 42 miast wojewódzkich i powiatowych, które odpowiedziały na zadane przez Fundację Panoptykon pytania, ponad połowa zadeklarowała, że wykorzystuje ortofotomapy do weryfikacji zobowiązań podatkowych (Białystok w analogiczny sposób wykorzystuje również usługę Google: Street View). Najczęściej dotyczy to ściągania podatków od nieruchomości, rzadziej podatku rolnego lub leśnego. Analiza danych z ortofotomapy jest zazwyczaj pierwszym krokiem do weryfikacji, czy ktoś nie uchyla się od płacenia podatku. Zdarza się, że impulsem do jego podjęcia jest donos.

Weryfikacja polega na zestawieniu obrazów z map z deklaracjami podatników i treścią rejestrów. Urzędnicy sprawdzają, czy na mapach nie widać niezgłoszonych budów lub nieścisłości dotyczących powierzchni budynków. W przypadku stwierdzenia rozbieżności organ podatkowy prowadzi postępowanie podatkowe w trybie ordynacji podatkowej, w trakcie którego wzywa podatnika do złożenia wyjaśnień oraz – jeśli to konieczne – przeprowadza u niego oględziny. Może wszcząć również procedurę kontroli podatkowej.

Nie wszystkie urzędy gromadzą informacje o tym, w ilu przypadkach orfofotomapy zadecydowały o wykryciu nieprawidłowości i jakie pieniądze udało się dzięki temu odzyskać. Urzędnicy z Wrocławia twierdzą, że w 2014 r. pomogły one w namierzeniu 30 przypadków nieprawidłowości, a z Łodzi przywołują 100 takich przypadków. Katowice deklarują, że w tymże roku objęto na tej podstawie kontrolą podatkową 19 nieruchomości.

Nie każdy jednak zdaje sobie sprawę z tego, że ortofotomapy są wykorzystywane w różnych częściach Polski do weryfikacji zobowiązań podatkowych. Urzędy nie mają bowiem spójnej praktyki informowania o takich działaniach. Tylko część miast (na przykład Poznań, Białystok, Katowice, Konin) zapewnia, że w wydawanych decyzjach zwraca uwagę na sposób wykrycia nieprawidłowości. Ale wtedy i tak podatnik dowiaduje się o tym po fakcie.

Przedstawiciele miast dość zgodnie deklarują, że korzystanie z ortofotomap nie generuje dodatkowych kosztów. Mapy są tworzone do innych celów, a ich weryfikacją zajmują się zazwyczaj urzędnicy w ramach swoich codziennych obowiązków. Z doniesień Portalu Samorządowego wynika, że na inną strategię zdecydowały się władze Gliwic: to, co zazwyczaj wyrywkowo robią pracownicy urzędu, zleciła całościowo do wykonania zewnętrznej firmie. Koszt: 300 tys. zł. Władze miasta zapewniają jednak, że zwrócił się on z nawiązką.

PRACA POD SPECJALNYM NADZOREM

Każda instytucja może w praktyce działać dzięki zatrudnionym w niej osobom. Aby działała sprawnie, nie obejdzie się bez kontroli ich pracy. W przypadku instytucji publicznych ma ona dodatkowy – ważny – wymiar: kontrolowania efektywności wydawania środków publicznych. Co więcej – urzędnicy mają dostęp do informacji o obywatelach, również tych wrażliwych, a w wielu przypadkach mogą podejmować decyzje wpływające na życie obywateli. Dlatego bez odpowiedniego poziomu weryfikacji ich działań trudno wyobrazić sobie poszanowania praw każdego z nas. Ta kontrola ma jednak swoje granice, które powinien wyznaczać Dowiedz się więcejszacunek dla godności, prywatności i innych praw pracownika.

Nowe narzędzia – nowe wyzwania

Wyznaczenie tej granicy w praktyce staje się coraz większym wyzwaniem. Przyczynia się do tego coraz bogatsza oferta narzędzi służących do obserwowania i analizowania działań pracowników, która otwiera przed pracodawcami nowe możliwości i rodzi kolejne pokusy. Przekłada się to na realia funkcjonowania wielu instytucji. Standardem jest dzisiaj (o czym mowa wyżej) korzystanie z monitoringu wizyjnego – a czasem również dźwiękowego – oraz rozliczanie czasu przy pomocy zautomatyzowanego systemu kontroli dostępu. Coraz powszechniejsze jest stosowanie oprogramowania służącego do kontroli korzystania z komputerów i Internetu (o tym można przeczytać niżej) czy nagrywanie rozmów telefonicznych. W niektórych przypadkach wykorzystywane bywają również urządzenia badające zawartość alkoholu lub innych substancji odurzających, a nawet wariografy.

Do kontroli działań pracowników używa się również systemów do zarządzania informacją w organizacji. Przykładem może być baza Audyt wykorzystywana przez ZUS. Działanie wykonane za pomocą systemu zawsze pozostawia po sobie ślad – dzięki temu można powiązać je z loginem konkretnego urzędnika oraz z danymi identyfikującymi ubezpieczonego lub płatnika składek, którego ono dotyczyło. Informacje te są wykorzystywane m.in. do analizy, czy podejmowane działania były uzasadnione z punktu widzenia zadań danej osoby. Zgodnie z biurokratycznymi procedurami przełożeni są zobowiązani do sprawdzenia minimum 10% podległych pracowników, a jednocześnie każdego pracownika co najmniej raz w roku.

Oczywiście nowe narzędzia pozwalają na wyprowadzenie kontroli poza mury urzędu. Szczególnie popularne są w tym przypadku nadajniki GPS montowane w samochodach wykorzystywanych przez pracowników. Na przykład GDDKiA rozpisała niedawno przetarg na usługi monitoringu floty 1610 sztuk służbowych samochodów. Firmy dostarczające tego typu rozwiązania przekonują, że dzięki ich zastosowaniu można poprawić „wydajność” kierowców. Najczęściej chodzi więc po prostu o większą kontrolę działań zatrudnionych osób, którzy pracują poza biurem. W niektórych jednak przypadkach GPS znajduje dodatkowe zastosowania. Jest tak na przykład w przypadku geolokalizacji autobusów i innych pojazdów komunikacji miejskiej, która pozwala na bieżąco monitorować spóźnienia i informować o nich pasażerów.

Prawo pracy nie formułuje szczegółowych reguł korzystania z narzędzi kontroli, tylko ogólne zasady. Dlatego często trudno ocenić, czy daną praktykę można uznać za legalną, czy też za zbyt głęboko ingerującą w prawa pracowników. Szczególnie w cenie więc są zdrowy rozsądek i poszanowanie godności drugiej osoby. Co istotne: kontrola nie zawsze motywuje do sumienności, może za to utrudniać budowanie wzajemnego zaufania i zaangażowania w wykonywaną pracę oraz sprzyjać postawom „od–do”. Znaczenie mają też pieniądze: narzędzia służące do kontroli pracowników kosztują i warto się zastanowić, czy korzystanie z nich wszystkich rzeczywiście się administracji publicznej opłaca.

Niestety, zdarzają się sytuacje, w których narzędzia nadzoru wykorzystywane są do mobbingu, upokarzania czy pokazywania swojej władzy. Jakiś czas temu głośno było o sprawie wójta, który w swoim urzędzie po kryjomu zainstalował kamerę, która obserwowała i podsłuchiwała jedną z urzędniczek. Ostatecznie prokuratura nie dopatrzyła się w jego praktykach przestępstwa, jednak pracownica poczuła się nie tylko poddana „totalnej inwigilacji”, ale również oszukana, gdy okazało się, że sprzęt, który miał być czujnikiem ruchu, pełni zupełnie inne funkcje.

Państwowa Inspekcja Pracy w swoich instrukcjach podkreśla, że decyzja o instalacji monitoringu powinna być uzależniona od konkretnej sytuacji, na przykład wielkości instytucji, rodzaju wykonywanej pracy. Kamery nie powinny być montowane w miejscach, w których nie jest obserwowany proces pracy, ani w sytuacji, w których mogą one ingerować w intymność pracownika. Mowa na przykład o stołówkach, szatniach, gabinetach lekarskich. Pracodawca powinien poinformować pracowników o monitoringu oraz zadbać o to, by nagrania były możliwie szybko kasowane.

Prawo do informacji oraz adekwatność do sytuacji powinny być normą w przypadku wykorzystania wszelkich narzędzi służących do kontrolowania pracowników. I nie tylko ich – również osób zatrudnionych na podstawie umów cywilnoprawnych (co jest coraz częstszą praktyką również w instytucjach publicznych). Sytuacja prawna jest w tym przypadku jeszcze bardziej niejednoznaczna niż u osób mających umowy o pracę. Jednak forma umowy nie powinna determinować poziomu ochrony przed nieuzasadnioną ingerencją w prywatność.

Pracownik w sieci

Komputer z dostępem do Internetu jest dzisiaj jednym z podstawowych narzędzi pracy. Ale pozwala też łatwo oddalić się od obowiązków zawodowych w kierunku Dowiedz się więcejsprawdzania prywatnej poczty elektronicznej, zaglądania na portale społecznościowe, korzystania z usług banków, przeglądania różnych stron internetowych, a nawet odwiedzania witryn z zawartością erotyczną. Firmy produkujące oprogramowanie umożliwiające śledzenie aktywności użytkowników sprzętu komputerowego i blokowanie dostępu do treści internetowych przekonują pracodawców, że to właśnie ono stanowi rozwiązanie ich problemów. Czy tak jest w istocie – można mieć wątpliwości. Wielu pracodawców daje się jednak przekonać – według szacunków nawet 80% z nich kontroluje w ten sposób swoich pracowników.

Dostępne na rynku pogramy pozwalają na monitorowanie sposobu korzystania z sieci i aplikacji dostępnych na komputerze: rejestrują przeglądane strony i czas odwiedzin, aktywność klawiatury i myszki oraz drukowane dokumenty, a także zapisują zrzuty ekranu.

Dostępne na rynku pogramy mają różnorodne funkcjonalności. Pozwalają na monitorowanie sposobu korzystania z sieci i aplikacji dostępnych na komputerze: rejestrują przeglądane strony i czas odwiedzin, aktywność klawiatury i myszki oraz drukowane dokumenty, a także zapisują zrzuty ekranu. Rejestrując godziny logowania i wylogowania, mierzą czas pracy użytkowników. Uniemożliwiają dostęp do wybranych stron bądź zasobów internetowych zawierających określone słowa kluczowe. Pozwalają tworzyć raporty dotyczące aktywności poszczególnych pracowników, które mogą być podstawą do oceny ich pracy.

Fundacja Panoptykon przyjrzała się, jak to wygląda w wybranych instytucjach publicznych. Otrzymała odpowiedzi od ponad setki podmiotów: ministerstw i innych instytucji centralnych, oddziałów ZUS i NFZ oraz urzędów miast. Do korzystania z programów komputerowych śledzących aktywność pracowników przyznała się niemal połowa z nich. Zróżnicowanie między instytucjami jest całkiem spore, część w ogóle nie korzysta z takich programów, inne poprzestają na prostych rozwiązaniach, a niektóre zdecydowały się na korzystanie z rozbudowanych systemów. Częściowo można to uzasadnić wielkością czy charakterem instytucji, ale nie w każdym przypadku. Na przykład znaczne różnice można zaobserwować między urzędami miast.

W odpowiedziach instytucji znalazło odbicie bogactwo programów dostępnych na rynku. Wykorzystywane są rozwiązania wielu różnych firm – trudno tu wskazać lidera. Zróżnicowanie w zakresie funkcjonalności przekłada się na dużą rozpiętość cen: od kilku tysięcy do ponad miliona złotych. Programy wykorzystywane w urzędach miast kosztowały zazwyczaj kilkadziesiąt tysięcy złotych, a w urzędach centralnych – zwykle ponad 100 tys. zł. Najdroższe łączą zazwyczaj szereg zaawansowanych funkcji.

Z uzyskanych odpowiedzi wynika, że programy te wykorzystywane są najczęściej do monitorowania sposobu korzystania z Internetu i aplikacji, mierzenia czasu pracy oraz blokowania dostępu do wybranych stron internetowych. Często funkcjonalności związane z kontrolą działań pracowników przenikają się z działaniami nakierowanymi na bezpieczeństwo systemu IT (na przykład ochronę antywirusową czy antyspamową).

Większość instytucji zadeklarowała, że informuje swoich pracowników o tym, że ich komputerowa aktywność jest monitorowana. Odbywa się to na różne sposoby: poprzez nałożenie obowiązku zapoznania się z regulaminem korzystania z zasobów informatycznych; poprzez informację przekazywaną w chwili pierwszego uruchomienia konta pracownika wraz z loginem i hasłem startowym lub wyświetlanie jej na monitorze przy każdym uruchomieniu stanowiska komputerowego; w ramach szkoleń z zakresu bezpieczeństwa informacji; poprzez odebranie specjalnego oświadczenia. Otwarte zostaje pytanie, na ile takie formy przekazywania informacji są przystępne dla pracowników i na ile rzeczywiście rozumieją oni, w jaki sposób ich praca jest obserwowana i analizowana.

Niestety, zdarzają się również niechlubne wyjątki w postaci instytucji, które przyznają się, że w ogóle nie informują zatrudnionych osób o tym, że kontrolują ich pracę za pomocą specjalnych programów komputerowych. Należą do nich urząd warszawskiej dzielnicy Białołęka czy resort pracy. Ten ostatni przypadek szczególnie zwraca uwagę. Ministerstwo w swoich oficjalnych stanowiskach kwestionuje interpretację przepisów promowaną przez Państwową Inspekcję Pracy czy Rzecznika Praw Obywatelskich, zgodnie z którą wszelkie formy kontroli wymagają – przynajmniej co do zasady – poinformowania o tym pracownika. I jak widać – w najbardziej bezpośredni sposób – przenosi tę opinię na swoją praktykę działania.